Информационные активы интернет магазина

Что такое информационные активы? Примеры

Наша жизнь постоянно усложняется во всех сферах. Возникают новые и невиданные ранее подходы, технологии, активы. Для современных крупных предприятий большую роль играют информационные активы. Что они собой представляют?

Общая информация

Прежде чем приступать к основной теме, давайте затронем необходимый теоретический минимум. А именно, поговорим об информации. Она является одним из наиболее важных производственных активов, от которого в значительной мере зависит эффективность деятельности предприятия и его жизнеспособность. Это может быть как секрет создания определенного товара, так и внутренние финансовые данные. Любая более-менее крупная организация имеет свои информационные активы, относительно которых очень нежелательно, чтобы они попали в сторонние руки. Поэтому остро стоят вопросы хранения и безопасности.

Об общих понятиях

Чтобы успешно разобраться со всеми представленными данными, необходимо знать несколько моментов:

- Информационный актив. Это данные с реквизитами, которые позволяют провести идентификацию. Имеют ценность для определенной организации и находятся в ее распоряжении. Представлены на любом материальном носителе в форме, которая позволяет обрабатывать ее, хранить, или передавать.

- Классификация информационных активов. Это разделение имеющихся данных организации по типам, которые соответствуют степени тяжести возникающих последствий как результат потери их важных свойств.

Как можно понять, важны не только отдельные цифры и их пояснения, но и возможность оперативно использовать, защита от несанкционированного доступа и ряд других моментов. Когда выделены и сформированы информационные активы предприятия, остро встает вопрос их правильной классификации с последующим обеспечением безопасности. Почему именно так? Дело в том, что с помощью классификации можно оформить ключевые метрики для используемой информации – ее ценность, сила влияния на предприятие, требования к обеспечению/сопровождению/защите и тому подобное. Во многом от этого зависит, как данные будут обрабатываться и защищаться. Кроме этого, существует ряд нормативных стандартов, которые предусматривают проведение обязательной инвентаризации информационных активов организации. Хотя единой процедуры для этого и не существует.

Немного о классификации для предприятий

Подход к данным зависит от того, в каких условиях и с чем мы имеем дело. Рассмотрим информационные активы на примере частного предприятия. Классификация проводится с целью обеспечить дифференцированный подход к данным с учетом уровня их критичности, что влияют на деятельность, репутацию, деловых партнеров, работников и клиентов. Это позволяет определить экономическую целесообразность и приоритетность различных мероприятий по формированию информационной безопасности предприятия. В соответствии с законодательством Российской Федерации выделяют:

- Общедоступную (открытую) информацию.

- Персональные данные.

- Информацию, содержащую сведения, что составляют банковскую тайну.

- Данные, что относятся к коммерческим секретам.

Как оценить их важность? Для этого используют специальные модели. Давайте рассмотрим их более внимательно.

Классификационные модели

Чаще всего встречаются две из них:

- Однофакторная классификация. Базируется на степени ущерба. Здесь во просто. Рассмотрим небольшой пример. Активы информационной системы распределяются на четыре блока в зависимости от степени вероятного нанесения ущерба при утечке данных. Как пример – минимальный, затем — средний, высокий и напоследок – критический. Если неопределенному кругу лиц будет известно, кого директор принимает сегодня в своем кабинете, то это можно классифицировать как минимальный вид ущерба. Но вот если информация о подкупе государственного чиновника утечет в прокуратуру, это критическое положение.

- Многофакторная модель классификации. Базируется на трех классических параметрах. В данном случае вся информация представляет интерес с точки зрения конфиденциальности, доступности и целостности. По каждой позиции требования проставляются отдельно – высокие, средние, низкие. По совокупности они оцениваются, к примеру, как критической или базовой важности.

О классах

Чтобы оценка информационных активов была максимально эффективной и сдвинутой от количества к качеству, можно ввести классы, что будут отражать ценность данных и уровень требований к ним. В таких случаях обычно выделяют:

- Открытый класс. В данном случае не предусмотрены ограничения на распространение и использование, финансовый ущерб от известности отсутствует.

- Для служебного пользования. Для использования внутри организации. Финансовый ущерб отсутствует. Но могут возникнуть иные виды убытков для работников организации или всей структуры.

- Конфиденциальная. Предусмотрено использование внутри организации, при работе с клиентами и контрагентами. Разглашение принесет финансовый ущерб.

О конфиденциальных данных

Такую информацию условно можно разделить на несколько категорий. Первые две используются в коммерческих структурах, остальные, как правило, исключительно государством:

- С ограниченным доступом. Предусматривает использование определенным кругом сотрудников организации. Финансовый ущерб обычно оценивается в сумму до миллиона рублей.

- Секретная. Предусматривает использование исключительно определенными членами руководящего состава организации. Финансовый ущерб обычно начинается от значений в миллион рублей.

- Совершенно секретная. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести ущерб министерству или отрасли экономики в одной или нескольких перечисленных областях.

- Особой важности. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести существенный ущерб Российской Федерации в одной или нескольких перечисленных областях.

Как же обрабатываются информационные активы?

Давайте рассмотрим один из возможных алгоритмов:

- Выявляются информационные активы, существующие в любом виде (электронные и бумажные документы, потоки данных, флешки и тому подобное), что циркулируют между подразделениями в организации. Все это собирается, уточняется, и строится большая схема, на которой все отображено.

- Делаем все то же, но уже по отношению к каждому отдельному подразделению.

- Информационные активы привязываются к инфраструктуре, в которой хранятся, отмечается, по каким каналам передаются, где и в каких системах содержатся и тому подобное. Здесь есть один важный момент! Этот пункт предусматривает работу с каждым отдельным информационным активом. Для него рисуется вся среда обитания (чем более детализовано, тем лучше, ведь легче будет выявить угрозы). Нужно отобразить порты передачи, каналы и прочее.

- Берем все наработки и повторно классифицируем их, используя такие характеристики, как конфиденциальность, доступность, целостность.

Жизненный цикл

Вот такой путь проходит перед своей классификацией этот ценный актив. Информационная безопасность, поверьте, играет немалую роль, и не нужно пренебрегать ею. При этом значительное внимание необходимо уделять жизненному циклу. Что это такое? Жизненный цикл – это набор определенных периодов, по истечении которых важность объекта, как правило, понижается. Условно можно выделить такие стадии:

- Информация используется в операционном режиме. Это значит, что она принимает участие в производственном цикле и востребована постоянно.

- Информация используется в архивном режиме. Это значит, что она не принимает непосредственного участия в производственном цикле, хотя периодически требуется для совершения аналитической или иной деятельности.

- Информация хранится в архивном режиме.

Вот, пожалуй, и все. Какие данные хранятся – информационная база активов или что-то другое – это не важно. Главное – обеспечить конфиденциальность, доступность, целостность. Тогда не придется переживать за репутацию и считать убытки.

Идентификация и оценка информационных активов предприятия

Информационный актив – это информация, находящаяся в распоряжении организации и имеющая ценность для неё, в независимости от вида её представления. Они могут относится к тому или иному типу, при этом каждая организация имеет свой набор активов.

Одной из проблем, при формировании перечня активов, является выделение из всего массива информации, используемой в бизнес-процессах организации, именно ценных сведений. Формируя такой перечень необходимо обратить внимание на тот факт, что не все сведения могут составлять коммерческую тайну, данные ограничения регулируются статьей 5 Федерального закона от 29.07.2004 N 98-ФЗ (ред. от 11.07.2011) «О коммерческой тайне».

Информационные активы ООО «Домашний компьютер» по категориям:

– информационные активы (базы данных компании, содержащие информацию о сотрудниках и клиентах, а также о финансовых операциях и транзакциях);

– программные ресурсы (программные продукты, корпоративные сервисы);

– физические ресурсы (рабочие станции, сервера, сетевое и телекоммуникационное оборудование);

– сервисные ресурсы (электронная почта, веб ресурсы, онлайн-хранилища, каналы передачи данных и т.п.).

На основе функциональной модели были выявлены следующие потоки информации [16, стр. 84]:

− цены на товары и услуги;

− информация об услугах (полный перечень услуг с указанием примерных сроков и стоимости);

− бухгалтерская и управленческая отчетность.

Оценка информационных активов компании представлена в таблице 1.

Таблица 1 – Оценка информационных активов компании

Вид деятельности

Наименование актива

Форма представле-ния

Владелец актива

Критерии определения стоимости

Размерность оценки

Активы программного обеспечения

Так, как организация занимается продажами, то во главу угла ставится актуальность информации о предоставляемых услугах и ценах, а также ее доступностьмаксимальному числу потенциальных покупателей, в связи с этим данным активам выставлены наивысшие качественные оценки.

В таблице 2 представлен перечень информационных активов, к которым согласно действующего законодательства, обязательно ограничение доступа.

Таблица 2 – Перечень сведений конфиденциального характера

| № пп | Наименование сведений | Гриф конфиденциальности | Нормативный документ, реквизиты, №№ статей |

| 1 | Сведения, раскрывающие характеристики средств защиты информации ЛВС предприятия от несанкционированного доступа. | Коммерческая тайна | Устав компании «Домашний компьютер» |

| 2 | Требования по обеспечению сохранения служебной тайны сотрудниками предприятия. | Коммерческая тайна | Гражданский кодекс РФ ст. 1465 |

| 3 | Персональные данные сотрудников | Коммерческая тайна | Федеральный закон 152-ФЗ |

| 4 | Персональные данные клиентов | Коммерческая тайна | Федеральный закон 152-ФЗ |

Оценка степени важности активов представленна в таблице 3, полученная в результате распределения активов и взятая по пятибальной шкале. Самый ценный информационный актив имеет ранг 5, наименее ценный – ранг 1.

Активы, имеющие наибольшую ценность (ранг) в последующем рассматриваются в качестве объекта защиты. Количество таких активов, как правило, зависит от направления деятельности предприятия. В рамках поставленной задачи разработки политики безопасности по защите персональных данных выделены наиболее ценные информационные активы (имеющие максимальный ранг).

Таблица 3 – Результаты ранжирования активов

| Наименование актива | Ценность актива (ранг) |

| Заказы клиентов | 4 |

| Скидки клиентов | 1 |

| Цены на товары и услуги | 5 |

| Расходные накладные | 4 |

| Наряд н выполнение работ | 4 |

| Инвентаризационная ведомость | 5 |

| Приходные накладные | 5 |

| Бухгалтерская и налоговая отчетность | 4 |

| Программное обеспечение | 3 |

| Персонал компании | 1 |

| Компьютерные средства | 2 |

| Информационные услуги | 4 |

| Текстовые сообщения | 5 |

В результате проделанной работы, были выделены следующие, наиболее ценные, активы: Бухгалтерская и налоговая отчетность, внутренняя переписка, цены на товары и услуги, приходные накладные, информационные услуги, инвентаризационная ведомость, наряд на выполнение работ, заказы клиентов, расходные накладные, программное обеспечение.

Финансовое управление интернет-магазином: учет активов и пассивов

Ранее мы рассказывали вам как внедрили учет денежных потоков и учет доходов и расходов нашему клиенту. В этом выпуске мы расскажем как организовали учет активов и пассивов в интернет-магазине.

Илья — руководитель исследуемого интернет-магазина — благодаря внедренным ранее инструментам оперативно получает нужную ему финансовую информацию. С помощью отчета о движении денежных средств Илья может предвидеть кассовые разрывы, резервировать деньги под закупки и контролировать выплаты контрагентам. Благодаря отчету о прибылях и убытках он видит действительный объем реализации товаров за месяц, возникшие расходы, и конечный финансовый результат. Все необходимые отчеты формируются моментально, поэтому Илья может заблаговременно принимать управленческие решения для корректировки финансовых показателей.

Однако отчеты о движение денежных средств и прибылях и убытках не описывают все финансовые аспекты бизнеса.

Для чего нужен учет активов и пассивов?

У Ильи возникали вопросы, почему, по отчетам интернет-магазин получил прибыль в размере 500 тыс. рублей, а на расчетном счете только 200 тыс. Он делал ошибочный вывод, что компания в убытке. Был и обратный случай, когда по отчетам получен убыток, а на расчетном счете крупная сумма. Дело в том, что в описанных ситуациях директором игнорировались изменения стоимости складских запасов, суммы дебиторской и кредиторской задолженности и других статей.

Чтобы понять где оседает финансовый результат интернет-магазина Ильи, мы внедрили учет активов и пассивов (балансовый отчет).

Как составляется балансовый отчет?

В упрощенном виде балансовый отчет выглядит следующим образом.

Все финансовые изменения интернет-магазина отражаются в отчетах о движении денежных средств и прибылях и убытках, а в конечном итоге — в балансовом отчете. Поэтому автоматизировать формирование балансового отчета в нашем случае не составило труда. Достаточно подсчитывать изменения по статьям в указанных отчетах и отражать получившийся результат в балансе.

В продемонстрированном балансе указаны укрупненные статьи. Это значит, что в одной статье баланса учитываются сразу несколько статей из других отчетов. Если вы хотите видеть более детальный баланс, то достаточно вынести интересующие вас статьи отдельными строками.

Какова структура балансового отчета?

Балансовый отчет состоит из двух крупных разделов: Активов и Пассивов.

Активы включают в себя все средства, которые использует бизнес. Сюда входят денежные средства, товары, основные средства, нематериальные активы (права на программы, патенты и др.), и прочее.

Пассивы состоят из обязательств и капитала. Обязательства включают в себя кредиторскую задолженность, кредиты и займы. Капитал отражает сумму собственных средств владельцев компании.

Если говорить простым языком, статья активов баланса отвечает на вопрос «что используется в бизнесе», а пассивов — «откуда возникли активы». Отсюда вытекает главное свойство баланса — активы всегда равны пассивам. Исходя из вышесказанного мы можем вывести следующую важную формулу:

Собственный капитал = Активы — Обязательства

Анализ полученных данных

Согласно отчету о прибылях и убытках за август Илья получил прибыль в размере 52829 рублей. Однако на расчетном счете накопилась сумма, значительно превышающая данный финансовый результат. Чтобы понять, по какой причине это произошло, рассмотри все статьи баланса.

Положительную динамику мы видим по статьям денежных средств и товаров. Дебиторская задолженность снизилась на 13726 рублей, что говорит о погашении задолженности и поступлении денежных средств. Итоговое изменение активов составило +97829 рублей.

За август мы также видим поступления по кредитам и займам на 45000 рублей.

Используя вышеприведенную формулу найдем изменения собственного капитала: 97829-45000 = 52829 руб. Как мы видим, полученный результат полностью совпадает с данными отчета о прибылях и убытках.

Таким образом, финансовый результат интернет-магазина повлиял на увеличение денежных и товарных запасов. Кроме того, на увеличение активов организации сказался полученный кредит. Это объясняет почему на расчетном счете накопилась сумма, превышающая данные отчета о прибылях и убытках.

Благодаря балансовому отчету у Ильи больше не возникает вопрос «куда делся финансовый результат». С помощью данного отчета всегда можно видеть динамику изменения активов и пассивов организации. Это поможет избежать замораживания оборотных активов в товарных запасах, наращивания просроченной дебиторской задолженности, соблюдать оптимальное соотношение собственных и заемных средств.

А вы знаете где аккумулируется ваш финансовый результат?

Артем Мелконян

руководитель финансового управления проектами Тактики

Информационные активы – понятие, классификация, примеры

Информация является одним из основных производственных активов, который оказывает большое влияние на эффективную работу компании. Любое предприятие обладает собственными информационными активами и заинтересовано в их безопасности.

Информация является одним из основных производственных активов, который оказывает большое влияние на эффективную работу компании. Любое предприятие обладает собственными информационными активами и заинтересовано в их безопасности.

Информационные активы представляют собой сведения с реквизитами. Ими распоряжается компания, для которой они имеют большую ценность.

Информационные активы могут находиться на материальных носителях любого типа, которые можно использовать как для их хранения и обработки, так и для передачи. На предприятии предусмотрена классификация информационных активов. Это деление их на виды, каждый из которых соответствует важности содержащейся информации и уроню ущерба в связи с их потерей.

- 1 Общие сведения

- 2 Подробности

- 2.1 Виды информации

- 2.2 Группировка

- 3 Итоги

Общие сведения

Важность информации складывается не только из конкретных цифр и пояснений к ним, но и из возможного факта их применения и обеспечения безопасности в плане доступа к ним. Когда информационные активы на предприятии уже созданы, появляется необходимость грамотно определить к какому виду они относятся (учитывая ценность информации, возможность влияния на деятельность компании), чтобы правильно организовать их хранение и защиту. Помимо этого, существует перечень нормативных стандартов, применяемых при осуществлении инвентаризации информационных активов компании. Однако, надо сказать, что установленной процедуры для этого не предусмотрено.

Ценность данных находится в прямой зависимости от того какую деятельность ведет предприятие. При проведении классификации необходимо определить в какой мере сформированные данные могут повлиять на работу компании, деловую репутации не только ее сотрудников, но также партнеров по бизнесу и клиентов.

Подробности

Виды информации

Согласно действующему российскому законодательству информацию разделяют на:

— открытую (доступную),

— открытую (доступную),

— содержащую данные, имеющие отношение к банковской тайне,

— относящуюся к секретам коммерческого характера.

Для осуществления классификации применяют специальные модели. Наиболее распространены два вида классификации:

— Однофакторная — которая основывается на уровне ущерба. К примеру, активы делят на четыре категории (минимальная, средняя, высокая, критическая) в зависимости от уровня возможного получения ущерба в случае утечки информации. Например, информация о плане приема руководителем посетителей в течение рабочего дня относится к минимальному уровню, так как уровень возможного ущерба низок. А вот, в случае утечки информации о планируемой даче взятки должностному лицу уровень будет критический, так как могут быть последствия привлечения к уголовной ответственности.

— Многофакторная — которая основывается на трех классических факторах. Любая информация интересна с позиции конфиденциальности, открытости и полноты. Требования (высокие, средние либо низкие) применяются к каждой отдельной позиции. Соответственно, оценка определяется по базовой важности либо критической.

Для того, чтобы наглядно показать ценность сведений и степень требований к ним, представим деление информационных активов на отдельные классы:

— открытый, означающий отсутствие финансовых потерь от известности определенных данных;

— ДСП (для служебного пользования), применяемый внутри компании. Финансовых потерь не предусматривается, однако, другого рода ущерб для сотрудников компании либо всех структуры возможен;

— конфиденциальный, используемый внутри компании, а также при взаимодействии с партнерами и клиентами. Доступность информации может привести к финансовым потерям.

Группировка

Информацию подобного рода можно условно разграничить на несколько групп. Первые две находят применение в коммерческих структурах, а две другие используются в масштабах государства:

- Информация с ограниченным доступом. Используется ограниченным кругом сотрудников компании, возможность финансовых потерь может составлять до миллиона рублей.

- Секретная информация. Используется конкретными руководящими сотрудниками, возможность финансовых потерь может составлять от миллиона рублей и выше.

- Совершенно секретная. Это информация, имеющая отношение к сферам деятельности: военной, научно-технической, экономической, разведывательной, оперативно-розыскной. Доступность таких данных может нанести ущерб конкретной отрасли и министерству в любой обозначенной области, а может быть и в нескольких одновременно.

- Особой важности. Данная информация касается всех вышеперечисленных сфер деятельности, возможность ее разглашения может принести ущерб каждой области отдельно и в совокупности, а также государству в целом.

Рассмотрим варианты обработки информационных активов:

— исследуются информационные активы, выраженные в любом виде (на бумажных носителях, электронные, диски, флэшки и т.д.), осуществляющие взаимодействие между подразделениями в компании. Вся собранная информация анализируется, уточняется и создается схема, на которой все наглядно изображено;

— все вышесказанное применяется в каждом подразделении отдельно;

— информационные активы относятся к определенной инфраструктуре, где они сохраняются, отображаются посредством каких каналов, происходит передача, в каких системах находятся и т.д. Работа осуществляется с каждым отдельным активом информации. Весь процесс подробно и детально отражается, что обеспечивает оперативную возможность выявления угроз;

— осуществляется повторная классификация имеющихся информационных активов с использованием таких параметров как открытость, конфиденциальность и полнота.

Итоги

Безопасность информации чрезвычайно важна и нельзя недооценивать возможность ее утечки. При этом, нужно уделить особое внимание жизненному циклу, то есть совокупности определенных периодов времени, по истечении которых снижается важность и актуальность объекта.

Таких периодов может быть несколько, когда:

— информация актуальна для осуществления производственного этапа и постоянно востребована;

— информация находится на архивном хранении и периодически применяется для какого-либо рода деятельности (например, для анализа);

— информация находится на хранении в архиве.

Самое важное обеспечение конфиденциальности информационной базы, а также ее целостности и открытости.

Защита информационных активов. DeviceLock

В этой статье мы попытались описать проблему защиты информационных активов от атаки изнутри сети и дать рекомендации по предотвращению кражи интеллектуальной собственности предприятия. Испытуемая нами утилита дала возможность осуществить на практике теоретические высказывания о безопасности информации внутри фирмы.

Одна из самых важных причин создания политики безопасности компьютеров – это уверенность в том, что затраченные средства на безопасность помогут компании защитить более ценную информацию.

В наше время бизнес компаний напрямую связан с информационными технологиями, для многих именно информация является главным средством получения денег. Излишне говорить, что, как и любые материальные активы, информационные активы нуждаются в безопасности. Высокий профессионализм атакующего и отсутствие оного у пользователей говорит не в пользу уровня защиты информации, и делает вашу фирму, а так же весь ваш бизнес, уязвимым. Но, к сожалении, это лишь часть проблемы, которую предстоит решать отделу безопасности и системному администратору. Согласно исследованиям Ernst & Young за 2003 год самый большой урон компаниям принесли вредоносные программы и нарушения со стороны сотрудников. Никогда не можно быть уверенным на все сто, что сотрудник, работающий с ценной информацией не похитит или уничтожит ее. Согласно RFC 2196 для информационных активов существуют следующие угрозы:

1. Неавторизованный доступ к информации

Очень часто доступ к данным намного легче получить изнутри, чем снаружи сети. Многие администраторы защищают свою сеть от атак неизвестных взломщиков с помощью различных систем обнаружения вторжения, межсетевых экранов, забывая о том, что пользователи их сети могут принести намного больший урон информационным активам.

2. Ненамеренное и/или неправомерное раскрытие информации

Здесь речь идет о пользователях, способных случайно или специально раскрыть атакующему важную информацию о политике безопасности или даже передать конфиденциальные данные в руки взломщиков.

3. Отказ в обслуживании

Приведение актива в нерабочее состояние вследствие неумышленных или специальных действий пользователей (удаление, повреждение файла или нескольких файлов общей БД)

Давайте рассмотрим варианты защиты от этих угроз подробнее.

- Решается на уровне ACL. Разрабатывается политика безопасности относительно информационных ресурсов к которым пользователи имеют доступ, а также определяется уровень доступа к информационному ресурсу.

- Комплексные действия по отношению к охраняемой информации. Этот пункт рассматривается позже.

- Резервирование данных. Этот процесс ресурсоемок, но стоит этого!

В данной статье мы будем рассматривать вторую угрозу, так как именно от этой угрозы сложнее всего защитить информационные активы.

Для сохранности информационных активов используются комплексные меры защиты:

-

контроль над передаваемыми по сети данными

Аппаратный (снифферы, маршрутизаторы, свитчи)

Программный (снифферы, контентные фильтры, системы обнаружения вторжения)

контроль за использованием информационных активов

Аппаратный (системы видео наблюдения, прослушивания и т.д.)

Программный (кейлогеры, системы мониторинга и т.д.)

контроль съемных носителей, принтеров, копиров

Понимание инцидента.

Инцидентом, по нашему мнению, можно считать любое нарушение политики безопасности предприятия. Поскольку мы рассматриваем защищенность информационных активов изнутри организации, то возможными инцидентами могут быть:

- Попытка повышения привилегий на системе с целью завладеть тем или иным информационным активом

- Попытка несанкционированного доступа к информационным активам

- Попытка порчи или кражи информационных активов

- .Раскрытие важной информации

Для системного администратора и сотрудника отдела безопасности понимание инцидента и наличие политики защиты от него являются самыми главными средствами в борьбе за информационные ресурсы предприятия.

Пользователи, которые работают с важной информацией, являются объектами наблюдения для службы безопасности. Контроль за почтовыми сообщениями пользователей, за использованием Интернета, попыткам доступа к ресурсам можно осуществить с помощью различных снифферов, систем обнаружений вторжения, всевозможных лог файлов и т.д. Но как выявить нарушителя, который пытается украсть информационные активы путем их записи на съемные носители? Аудит файлов и папок не позволяет обнаружить простую операцию копирования содержимого секретного файла в новый.

Защита от кражи информации. DeviceLock.

В этой статье рассматривается решение по защите информационных активов средствами утилиты DeviceLock.

Утилита DeviceLock от SmartLine позволяет контролировать доступ к различным устройствам в системе: дисководам, магнитно-оптическим дискам, CD-ROM, ZIP, USB, FireWire, serial и parallel портам, WiFi и Bluetooth адаптерам и т.д.

Платформы: Windows NT 4.0/2000/XP/2003

Удаленное управление: Да

Удаленная установка: Да

Взаимодействие с Active Directory: Да

Обычно компьютеры покупаются со стандартной комплектацией аппаратного обеспечения, в которой присутствуют порты USB, дисковод CD-ROM или CD-RW, порты serial и parallel и т.д., что позволяет пользователю без проблем воспользоваться одним из этих устройств для копирования информации. Бороться с этим можно как аппаратными так и программными средствами, именно последним и отдают предпочтение, так как часто требуется создание политики доступа к подобным ресурсам для каждого отдельного пользователя.

Утилита поддерживает три вида установки: обычная установка с графическим интерфейсом, установка с помощью Microsoft Systems Management Server (SMS), установка из командной строки.

Для установки с помощью Microsoft Systems Management Server следует использовать файлы, которые находятся в архиве sms.zip дистрибутива.

Установка с использование командной строки:

Для этого типа установки важно, чтобы конфигурационный файл devicelock.ini находился в том же каталоге, что и файл setup.exe

Синтаксис файла devicelock.ini:

| Ключ | Параметр | Описание |

| Floppy | 1 или 0 | Запрещает доступ ко всем дисководам. |

| Removable | 1 или 0 | Запрещает доступ ко всем съемным носителям. |

| CDROM | 1 или 0 | Запрещает доступ ко всем устройствам CD-ROM |

| Serial | 1 или 0 | Запрещает доступ ко всем портам serial |

| Parallel | 1 или 0 | Запрещает доступ ко всем портам parallel |

| Tape | 1 или 0 | Запрещает доступ ко всем устройствам записи на магнитную пленку |

| USB | 1 или 0 | Запрещает доступ ко всем устройствам USB |

| IRDA | 1 или 0 | Запрещает доступ ко всем устройствам IRDA. |

| FireWire | 1 или 0 | Запрещает доступ ко всем портам IEEE 1394 |

| Bluetooth | 1 или 0 | Запрещает доступ ко всем адаптерам Bluetooth |

| WiFi | 1 или 0 | Запрещает доступ ко всем адаптерам WiFi |

| CreateGroups | 1 или 0 | Создает локальные группы для каждого типа устройств |

| AccessTo. | Разрешает доступ отдельных пользователей для каждого типа устройств | |

| CtrlUSBHID | 1 или 0 | Контролирует USB порты для клавиатуры, мыши… |

| CtrlUSBPrint | 1 или 0 | Контролирует USB порты для принтеров, сканеров |

| CtrlUSBBth | 1 или 0 | Контролирует адаптеры USB Bluetooth |

| CtrlFWNet | 1 или 0 | Контролирует сетевые адаптеры USB и FireWire |

| Service | 1 или 0 | Устанавливает службу DeviceLock |

| Manager | 1 или 0 | Устанавливает менеджер для DeviceLock |

| Documents | 1 или 0 | Устанавливает документацию к программе |

| InstallDir | Определяет путь к установочному каталогу | |

| RegFileDir | Определяет путь к лицензионному ключу | |

| Run | Запускает приложение в случае успешной установки |

Пример файла конфигураций devicelock.ini:

;Конфигурация для установки DeviceLock на пользовательские компьютеры:

Информационные активы интернет магазина

Почему информационная безопасность не защищает информацию

Связь требований бизнеса и требований безопасности – это не пустая риторика. Когда задачи информационной безопасности подчинены общим целям компании, это позволяет не только повысить эффективность применяемых средств, но и получить реальную отдачу от вложений в безопасность. При таком подходе меняется и отношение к защищаемой среде. Вместо каналов передачи данных на первый план выходят информационные объекты. Ведь, в конечном итоге, защищать необходимо информацию, а не ее носители.

Безопасность, оторванная от бизнеса, становится самоцелью, никак не коррелирующей с реальными потребностями компаний. Бизнес понимает ценность информации, циркулирующей в корпоративной среде, однако политики безопасности часто создают специалисты, хорошо знакомые с технологиями защиты, но имеющие лишь общее представление о защищаемой информации. Не удивительно, что, несмотря на все их усилия, количество инцидентов стабильно растет.

Такая ситуация связана с тем, что служба информационной безопасности традиционно обеспечивала защиту инфраструктуры, т.е. «непрерывности бизнеса» в части исполнения бизнес-процессов. Как следствие, служба ИБ рассматривается бизнесом как часть инфраструктуры и финансируется по статье «чистые расходы», которые должны быть минимизированы.

Куда идет отрасль

Тем не менее, в начале 2000–ых остро встал вопрос о необходимости защиты электронных информационных активов как таковых. Это связано, в первую очередь, с эволюционным переходом информации (в том числе и ограниченного доступа) в электронный вид. При этом системы (ERP, CRM, ЭДО, электронная почта), в которых эта информация циркулирует, создавались для максимально быстрой доступности информации в ущерб ее целостности и конфиденциальности.

Возникла проблема неправомерного использования информации ограниченного доступа и связанные с этим проблемы утечек и других нежелательных действий по отношению к ней. В качестве примера инцидента можно привести утечку секретных сведений о заводе по производству плазменных дисплеев LG, оцененную самой компанией в $1,4 млрд.

Еще дороже (около $20 млрд) стоили инсайдеры автогиганту Kia Motors. Группа из 9 человек передала конкурентам из Китая описания 57 технологических процессов, используемых при производстве автомобилей.

Совсем недавно, уже в 2011 г., вычислили инсайдера в Apple. За 3 года своей деятельности менеджер успел нанести ущерб «всего» на несколько миллионов долларов. Примечательно, что информацию (данные о будущих продуктах корпорации) он пересылал непосредственно со своего рабочего ноутбука.

Первым подходом к защите электронных информационных активов стало создание решений класса DLP (Data Leakage Prevention). Однако назвать их действительно удачными инструментами нельзя вследствие избранного подхода, ориентированного на создание некой модели угроз, то есть составление перечня существующих уязвимостей, каналов утечки и т.д. Данный подход является относительно простым в применении и нашел реализацию в большинстве существующих корпоративных решений по безопасности. В то же время такой инфраструктурно-ориентированный подход имеет ряд принципиальных недостатков. Прежде всего, он реактивен. Решение всегда появляется в ответ на уже существующую и реализованную угрозу. Кроме того, подход имеет низкую эффективность при защите виртуальных ресурсов. Безопасность в данном случае является надстройкой над информационной средой, а не интегрированным с ней компонентом.

Развитие средств ИБ при таком подходе ограничивается выходом новых версий продуктов. Постепенно наращиваются их возможности, добавляется поддержка новых форматов, новых протоколов, увеличивается скорость сканирования. На первый взгляд все хорошо, поскольку новый продукт действительно лучше старого. Однако на деле при таком подходе безопасность обречена вечно оставаться в положении догоняющей стороны.

По сути, средства защиты оказываются предназначены для банального затыкания существующих и появляющихся (с внедрением новых бизнес–систем) дыр в корпоративной безопасности. Насколько успешной может быть соответствующая стратегия безопасности?

Резюмируя, мы приходим к удивительному выводу, что проблемы обеспечения безопасности обусловлены не столько технологическими причинами, сколько применением порочного стратегического подхода. Средства защиты информации мало учитывают саму защищаемую информацию и ее жизненный цикл. Они сконцентрированы исключительно на уязвимостях и каналах. Вся информация защищается одинаково, вне зависимости от ее ценности и особенностей использования в бизнес-процессах.

Как вырваться из порочного круга

Призывы отойти от канальной стратегии защиты информации периодически раздаются в отрасли. К примеру, разработанная корпорацией IBM и группой Zurich Financial Services концепция Data Centric Security Model (DCSM) предлагает связать стратегию информационной безопасности и защищаемые информационные объекты.

Информация является ключевым звеном при решении основных бизнес-задач, таких как увеличение выручки, повышение привлекательности компании, уменьшение издержек, укрепление репутации и конкурентоспособности, привлечение новых инвестиций. При этом бизнес (владельцы данных), понимая ценность информации, являются инициаторами мер по защите конкретных информационных активов, определяют основные требования к политикам доступа, обработки, хранения, передачи, обмена и в целом управления информационными активами. Служба ИБ при этом обеспечивает выполнение этих требований и становится необходимым звеном в процессе управления информационными активами.

Близкая DCSM по базовым принципам концепция управления жизненным циклом классифицированной информации (УЖЦ КИ) также ставит во главу угла информационный объект. В обоих подходах приоритет отдается бизнес-задачам, а безопасность способствует их решению. Это помогает точнее определить цели самой информационной безопасности.

Что дает классификация

Ключевым этапом обеих концепций является инвентаризация и последующая классификация корпоративных информационных ресурсов. Чтобы эффективно информацию защищать, необходимо понимать, что это за информация, кто является ее владельцем, что с этой информацией можно делать, а что нельзя и в рамках каких бизнес-процессов. Классификация является процессом одинаково полезным как для безопасности, так и для бизнеса, поскольку помогает упорядочить места хранения информации, оптимизировать существующие бизнес-процессы.

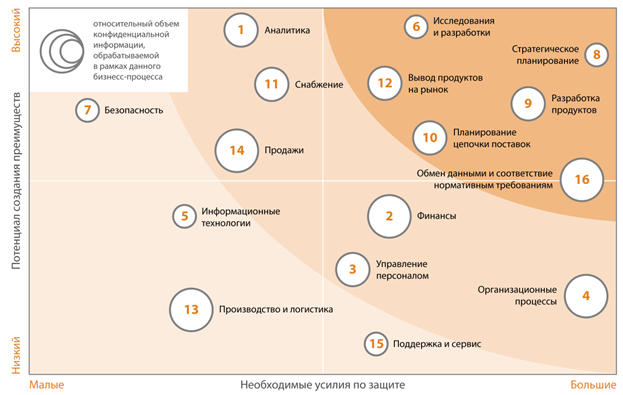

Авторы концепции DCSM рекомендуют разделить информацию, циркулирующую в корпоративной среде, на несколько классов в зависимости от ее ценности. Ценность же должна определяться на основе анализа бизнес-процессов и связанных с ними рабочих процессов (workflow), в которых задействована информация. По результатам классификации может быть составлена матрица рисков утечки.

Матрица информационных активов под риском, возможная оценка

Источник: Perimetrix, 2011

Классификация позволит дифференцированно подойти к защите различных информационных ресурсов. Очевидно, наибольшие усилия необходимо приложить к защите самой ценной информации. В то же время, можно выявить информационные ресурсы, защищать которые вообще нецелесообразно, не выгодно экономически.

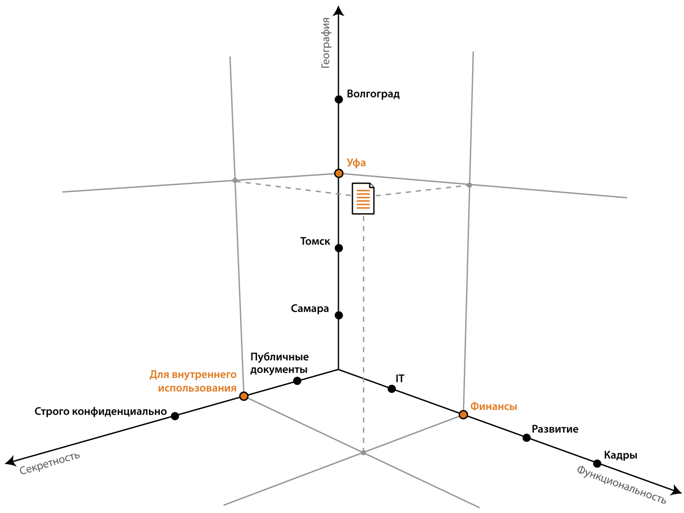

Строго говоря, такой подход можно назвать упрощенным, ведь в общем случае модель классификации может быть многомерной. То есть каждый информационный объект (в простейшем случае файл) может иметь различные категории классификации, связанные не только с ценностью информационного актива, но также с оргструктурой, функциональной принадлежностью и другими признаками.

Пример классификации информационного объекта в многомерной модели категорий

Источник: Perimetrix, 2011

Вне зависимости от выбранного способа классификации и сложности модели категорий, результат позволит подойти к реализации механизмов защиты гранулярно. Методы реагирования должны быть адекватны проблеме. Как метко подметил известный эксперт по безопасности Юджин Спаффорд, «использование неадекватных методов защиты эквивалентно применению бронированного автомобиля для перевозки кредитной карты от кого-то, живущего в картонной коробке, кому-то, живущему на скамейке в парке». Подобный же риск-менеджмент помогает значительно снизить стоимость необходимых организационных мер и технических средств защиты.

От теории к практике

Любая теория будет иметь небольшую ценность, если не сможет найти подтверждение практикой. С этой точки зрения интересно рассмотреть решения для управления жизненным циклом (УЖЦ) классифицированной информации. В их основе лежит все та же классификация данных. Именно с классификации начинается внедрение подобных решений. В рамках классификации электронные данные в корпоративной среде наделяются классификационными признаками. Одной из практических реализаций классификации является проставление электронных меток. Важно, что классификационные признаки должны быть наследуемыми. Информационные объекты не являются статичными, а постоянно трансформируются. Поэтому при перемещении информации для поддержания актуальной классификации наследуются и классификационные признаки.

При создании систем УЖЦ важное место отводится разделению ролей пользователей и администраторов системы. Среди таких ролей контролируемые пользователи, которые работают с информацией. Обычно пользовательские роли создаются и назначаются в соответствии с реальной оргструктурой организации. Кроме того, существуют владельцы данных (обычно они же являются владельцами бизнес-процессов), определяющие маршруты циркуляции информации в корпоративной среде и базовые правила ее обработки, и офицеры безопасности, реализующие политики безопасности в правилах системы. Офицеры безопасности наделяются полномочиями в строгом соответствии с принципом служебной достаточности, т.е. имеют только те разрешения, которые им требуются для выполнения своих обязанностей.

Разделение полномочий минимизирует угрозу сговора. Взаимный контроль, а также отсутствие супер-администраторов с неограниченными правами и эксклюзивным доступом к системе повышает общую защищенность решения.

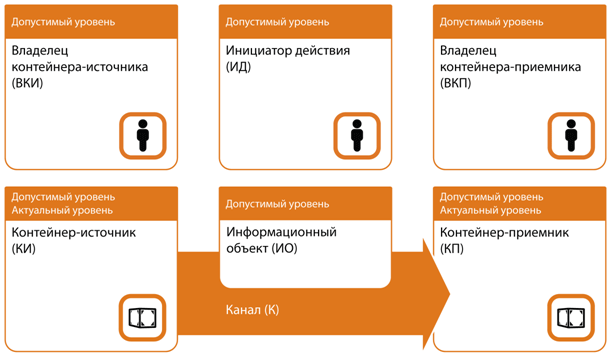

Для систем УЖЦ характерно использование универсальной модели перемещения информации. Поясним, как работает данная модель. Контейнер-источник – это носитель информации, которую хотят переместить. Контейнер-приемник – это носитель информации в предполагаемой конечной точке перемещения. Контейнерами могут быть, например, сектора жесткого диска или область оперативной памяти.

У контейнеров могут быть свои владельцы, т.е. пользователи. Инициатор действия – это тоже пользователь, который инициирует перемещение информации. Уровень – это набор классификационных признаков, по сути, содержание электронной метки. Актуальный уровень – набор классификационных признаков, которым в данный момент обладает элемент модели. Допустимый уровень – набор признаков, которыми может обладать элемент модели согласно политике безопасности. При каждой фиксируемой попытке перемещения информации система проверяет, соответствуют ли актуальные уровни допустимым.

Универсальная модель перемещения информации

Источник: Perimetrix, 2011

Модель описывает простейшее перемещение информации. Такими перемещениями может быть описана любая операция с информационным объектом, как то открытие файла в приложении, копирование файлов, использование буфера обмена и т.д. Соответственно задача систем для управления жизненным циклом заключается в контроле этих перемещений. Допустимые политиками безопасности операции разрешаются, все остальные блокируются.

Разделение полномочий и ответственности, классификация и требования по обеспечению управления информационными ресурсами, наложенные на шаблон универсальной модели перемещения информации позволяют перенести корпоративные политики безопасности в правила, понятные электронной системе. С помощью универсальной модели перемещения информации реализуется контроль доступа к информационным объектам со стороны пользователей, процессов и приложений.

Таким образом, объединив данные, бизнес-процессы и средства защиты, можно уйти от порочной практики «затыкания дыр» в корпоративной безопасности. Такой подход предлагают информационно-центричные модели защиты информации. Ключевым моментом моделей является классификация информационных ресурсов. Только понимая, какую информацию нужно защищать, и где она находится, можно предложить действительно эффективные инструменты.

Решение, построенные на принципах DCSM, обеспечивают полный контроль обработки классифицированной информации с учетом всех трансформаций, происходящих с данными на протяжении их жизненного цикла. При этом используются необходимые политики обработки данных и функции учета и контроля.

Понимание ключевых бизнес-процессов и информационных потоков с ними связанных позволяет защищать эти бизнес-процессы теми средствами, которые минимизируют совокупную стоимость владения системой и получить разумный баланс между требованиями информационной безопасности и нуждами бизнеса.